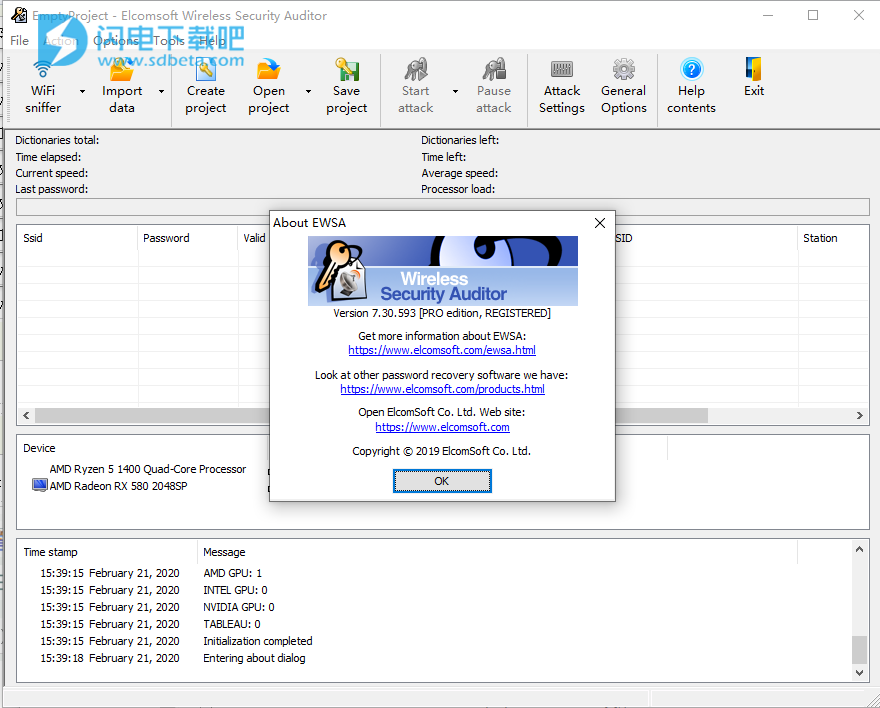

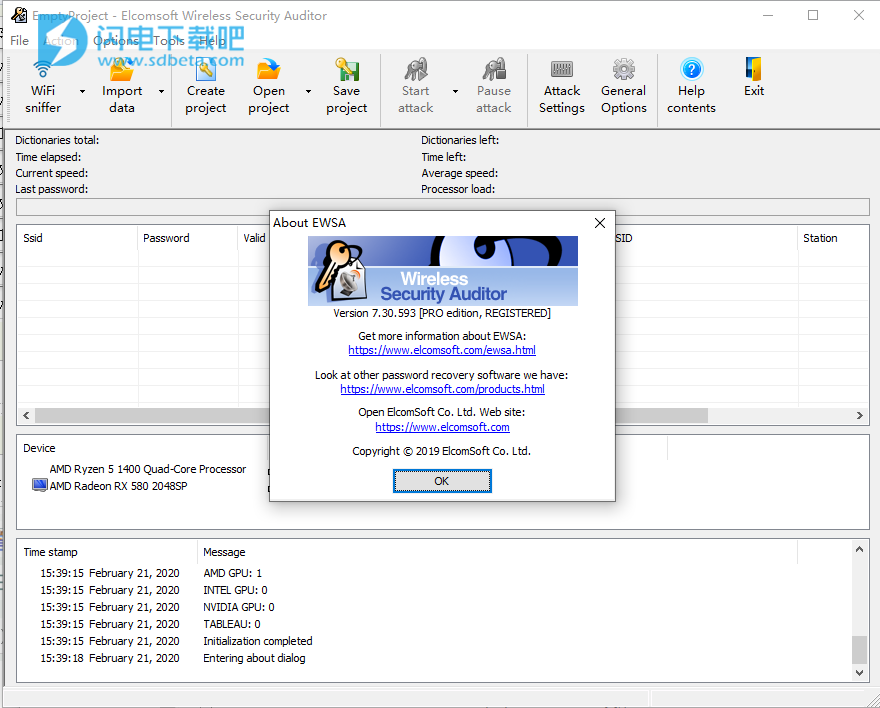

Elcomsoft Wireless Security Auditor破解版通过运行高调定时攻击来审核无线网络的安全性。使用专用或通用的Wi-Fi适配器嗅探无线流量并破解WPA / WPA2密码。通过攻击Wi-Fi密码来审核无线网络的安全性。内置的Wi-Fi嗅探器和GPU加速的恢复功能可确保对WPA / WPA2-PSK密码的最高性能攻击。 Elcomsoft无线安全审核器(EWSA)通过高级变体工具支持字典攻击。内置的无线嗅探器支持常规的Wi-Fi适配器和AirPCap棒。该工具还可以接受任何Wi-Fi嗅探器支持的标准tcpdump日志。必须对网络安全策略进行定期审核,以确保安全的生产环境。只有正确配置无线网络,才能提供足够的安全性。 Elcomsoft Wireless Security Auditor同时支持WPA和WPA2安全标准,可以通过尝试恢复WPA-PSK(预共享密钥)和WPA2-PSK密码来审核各种Wi-Fi网络。Elcomsoft Wireless Security Auditor带有一个定制的Wi-Fi嗅探器,该嗅探器可以通过定制的NDIS驱动程序(提供32位和64位版本)在普通Wi-Fi适配器上工作。还支持AirPCap适配器。内置的无线嗅探器拦截开始攻击所需的握手数据包。需要WinPCap驱动程序才能启用Wi-Fi嗅探。ElcomSoft获得专利的GPU加速功能通过利用当今的NVIDIA和AMD视频卡的强大计算能力,使Wi-Fi密码的恢复速度提高了数百倍。 GPU加速以最少的投资提供了超级计算机级的性能。多个视频卡可以一起使用,以进行更快的攻击。支持全自动和手动操作,允许手动输入密码哈希和网络的SSID。 Elcomsoft Wireless Security Auditor可以从握手数据包中检索所有SSID和密码散列,从而可以选择恢复哪一个。为了测试内部攻击的网络安全性,Elcomsoft Wireless Security Auditor可以自动导入通过Elcomsoft Proactive System Password Recovery检索到的保存的密码哈希。本次带来破解版下载,安装包中提供破解补丁,有需要的朋友不要错过了!

安装破解教程

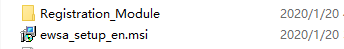

1、在本站下载并解压,如图所示,得到ewsa_setup_en.msi安装程序和破解文件夹

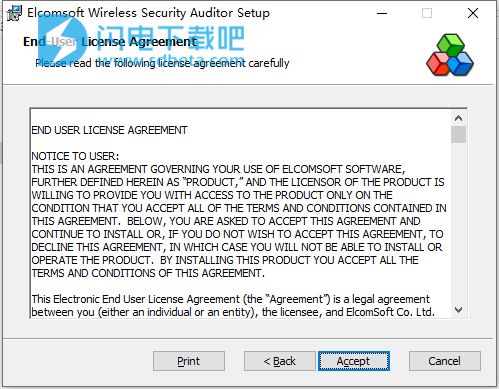

2、双击mewsa_setup_en.msi运行安装,点击我接受

3、安装完成,去勾选启动程序选项,退出向导

4、将破解文件夹中的wtsapi32.dll复制到安装目录中,默认路径C:\Program Files (x86)\Elcomsoft Password Recovery\Elcomsoft Wireless Security Auditor

功能特色

1、检查Wi-Fi网络安全

Elcomsoft Wireless Security Auditor是一款多功能工具,可帮助管理员验证公司无线网络的安全性和繁忙程度。该工具将通过分析无线环境,嗅探Wi-Fi流量以及对网络的WPA / WPA2-PSK密码进行攻击,尝试闯入安全的Wi-Fi网络。Elcomsoft Wireless Security Auditor具有获得专利的具有成本效益的GPU加速技术,并采用了一系列针对人为因素的智能攻击,可在预定的时间内对网络进行高效的加速攻击,以测试无线环境的安全性是。

2、您的无线网络有多安全?

单个弱链接对整个公司网络构成有效的安全威胁。如果配置正确并附带适当的密码策略,Wi-Fi网络可以提供足够的安全性。Elcomsoft Wireless Security Auditor可以识别并暴露无线网络中的安全问题,以允许网络管理员采取适当的措施并采用适当的密码策略。

如果您的网络工作站之一受到攻击,并且恶意者可以访问至少一个系统的网络,则攻击者甚至不必为了获得对发送和接收的数据的完全访问权而在物理上靠近无线网络。密码哈希通常存储在Windows注册表中,并且可以远程检索以进行脱机分析。

Elcomsoft Wireless Security Auditor可以通过自动导入通过Elcomsoft Proactive System Password Recovery检索到的保存的密码哈希来从内部模拟攻击。这种攻击可以确定您的无线网络对内部攻击的安全性。

3、内置Wi-Fi嗅探器

Elcomsoft Wireless Security Auditor附带了一个针对32位和64位系统(Windows 7、8、8.1和10)的自定义NDIS驱动程序。该驱动程序由Microsoft进行数字签名,可以安装在Windows的所有兼容版本(包括最新版本的Windows 10)上。通过自动拦截Wi-Fi流量并在选定的Wi-Fi网络上进行攻击,Elcomsoft Wireless Security Auditor可以成为审核Wi-Fi网络的一站式解决方案。需要WinPCap驱动程序才能启用Wi-Fi嗅探。WinPCap驱动程序包含在Wireless Security Auditor中。

此外,如果安装了正确的驱动程序,Elcomsoft Wireless Security Auditor完全支持专用的AirPCap适配器。

4、攻击Wi-Fi密码

Elcomsoft Wireless Security Auditor通过尝试从外部或内部闯入网络来检查无线网络的安全性。Elcomsoft Wireless Security Auditor可以充当无线嗅探器,也可以通过分析网络通信转储来脱机运行。该工具尝试恢复纯文本格式的原始WPA / WPA2-PSK密码。

Elcomsoft Wireless Security Auditor允许在有限的时间内进行密码审核。Elcomsoft Wireless Security Auditor代表了最先进的密码恢复功能,是用于恢复Wi-Fi密码的最快,最聪明和最先进的工具之一。如果Elcomsoft Wireless Security Auditor在合理时间内未能恢复Wi-Fi密码,则真正的攻击同样会失败。

笔记

Elcomsoft Wireless Security Auditor集成了用于32位和64位Windows系统(Windows 7、8、8.1和10)的自定义NDIS驱动程序,并自动安装所需的WinPCap驱动程序。支持大多数现代Wi-Fi适配器。驱动程序由Microsoft数字签名。

Tcpdump支持:该工具可以使用第三方Wi-Fi嗅探器生成的标准tcpdump日志。为了审核您的无线网络,必须在tcpdump文件中截获或发现至少一个握手包。

AirPCap支持:Elcomsoft无线安全审核器支持AirPCap适配器,并且需要安装适当的驱动程序。

5、GPU加速和分布式攻击

ElcomSoft率先进行了许多软件创新,这些创新使恢复保护各种类型资源的密码变得更加容易。该公司获得专利的GPU加速技术在业内首次进入Wi-Fi密码恢复,从而将恢复Wi-Fi密码所需的时间缩短了一百倍。Elcomsoft Wireless Security Auditor支持多达四块NVIDIA和AMD混合视频卡,从而使构建具有超级计算机性能的服务器的价格仅为一小部分。

您可以使用Elcomsoft分布式密码恢复对Wi-Fi密码执行全性能攻击。Elcomsoft分布式密码恢复可在多台计算机上运行,在尝试破解无线密码时可以利用所有可用资源(CPU和GPU单元)。如果经过相当长时间的分布式攻击后无法恢复密码,则可以假设您的网络足够安全。

6、攻击类型

Elcomsoft Wireless Security Auditor会针对人为因素执行一系列高度可配置的攻击。先进的字典攻击与常见的变异结合在一起,以揭示由口语中的单词和短语组成的弱密码。Elcomsoft Wireless Security Auditor允许对普通词典单词进行高度可定制的突变,因此每个单词都可以进行数百种突变,以确保覆盖范围最广。

Elcomsoft Wireless Security Auditor支持针对大多数用例的高度可定制的变体。变异包括数字和特殊字符,“黑客谈话”和年份,大小写和字符替换以及许多其他内容。该工具可以组合来自多个词典的单词,并包括最广泛的手动设置,调整和规则(例如正则表达式),以确保可以在合理的时间内恢复大多数非随机密码。

使用说明

1、

关于无线安全性

无线安全性基于IEEE 802.1X(IEEE标准)。 加密有两种类型:WEP和WPA(WPA2);第二种是加密。 此外,还有两种WPA / WPA2模式:预共享密钥模式和RADIUS服务器。

预共享密钥模式(PSK,也称为个人模式)设计用于家庭和小型办公室网络; 每个用户必须输入8到63个可打印字符的密码; 包含SSID的哈希函数将密码转换为在“握手”过程中要传输的哈希值。 无法从哈希中正确获取明文密码,但是仍然可以通过执行各种攻击(例如尝试从字典/单词列表中选择所有单词(“按原样”或已修改))来检索密码(在许多情况下)。

2、输入数据

EWSA(仅限专业版)包括一个集成的网络嗅探器,该嗅探器支持AipPCap适配器以及大多数现代的“通用”消费者模型。如果使用AirPCap,则需要安装自己的驱动程序;对于第三方适配器,您需要安装程序附带的特殊/自定义NDIS驱动程序。

该程序还支持以下输入数据:

·tcpdump日志

·TamosCommView日志

·PSPR日志

·*.WKP项目文件

·*.HCCAP和*.HCCAPXhashcat转储文件

·本地注册

·手册录入

有关使用内置嗅探器以及从tcpdump和TamosCommView日志导入数据的更多详细信息,请参阅捕获网络数据包一章。

或者,您可以从PSPR日志中导入数据,其中PSPR代表“主动系统密码恢复”。在具有WZC(无线零配置)的计算机上使用时,该程序可以将WPA-PSK密码哈希保存到文本文件中(按“杂项功能|无线网络”页面上的“导出”按钮);EWSA还可以从本地注册表本身转储密码哈希(使用“转储WindowsWPAPSK哈希”菜单项)。较新版本还支持hashcat转储和EWSa项目文件。请注意,在由第三方(供应商提供)实用程序而非WZC驱动无线配置的情况下,PSPR和EWSA都无法提取散列。

最后,您可以手动添加密码哈希。

3、程序选项

CPU选项:

在这里,您可以设置运行攻击的CPU或内核数(“处理器利用率”选项)。按自动检测可根据您安装的处理器数量自动设置此选项。“摘要”框显示有关操作系统,计算机名,用户名(以及是否具有管理员权限),CPU名称和速度的更多信息。

促进剂:

可用设备框显示有关“兼容”视频卡(或特殊硬件加速器)的信息,EWSA可以对其进行攻击。如果安装了多张卡,则全部显示;否则,将显示所有卡。选择要获取更多信息的设备,然后查看设备信息框;按驱动程序信息以获取有关已安装视频驱动程序的其他信息。有关更多信息,请参阅“硬件加速”一章。

常规选项:

常见:如果选中“当攻击结束时,切换到下一个哈希项目并重新运行攻击”,则当当前握手完全处理(无论结果如何)时,它们的程序将开始下一次握手。

日志记录:选择程序要打印的信息类型:常规消息,警告,错误消息。您还可以将所有日志消息复制到文件。您可以使用两种不同的方式保存消息以进行日志记录:

1将所有内容保存到一个日志文件(ewsa.log)。每次程序启动时,它将被覆盖。

2将日志消息保存到多个日志文件。在这种情况下,您可以为日志设置目标文件夹。创建日期用作文件名。

自动保存:设置时间间隔以自动保存攻击状态。如果程序由于某种原因而崩溃,则下次启动它时,您可以从最后保存的点恢复攻击。状态不仅按时间间隔保存,而且在找到密码,开始或停止攻击等时也保存。

GPU监视:这些设置控制要输出的GPU统计信息类型以及更新周期(以秒为单位)。

无线网络嗅探器:设置无线嗅探参数:

·安装/重新安装ESNDISMON驱动程序

·嗅探器启动时将程序最小化到托盘中

·如果在给定时间内没有输入数据包,请重新启动嗅探器

·将镜像捕获的数据包镜像到.pcap文件中(以防程序崩溃增加程序的可靠性)

·嗅探器启动时禁用WLAN服务的能力;有助于避免Windows7上某些适配器的麻烦

·取消身份验证选项(仅当两个或多个适配器可用时)

4、捕获网络数据包

要开始捕获网络数据包,请在工具栏上选择WiFi嗅探器(如果您有AirPCap适配器,则选择AirPCap嗅探器)。请注意,您应该安装正确的驱动程序;阅读NDIS驱动程序安装以获取更多详细信息。

至于适配器的兼容性,实际上取决于其驱动程序的质量。简单来说:

·大多数Alfa适配器(如AWUSS036H)通常都能正常工作

·英特尔适配器(用于许多笔记本电脑)通常根本无法工作

TP-Link适配器:混合思想;通常,它与不是来自供应商的驱动程序一起使用时效果最好,而是针对所需的芯片组。我们测试过(并确认所有功能正常)的是:TL-WN7200ND,TL-WN822N,TL-WN722

·Atheros:通常可以正常工作(经过测试:AR9002WB,AR9485,AR5BW222,AR56x),但是某些特定的问题有不同,从无法捕获数据包到BSOD

通常,即使大多数“ noname”适配器也可以正常工作,但是您可能需要花一些时间来找到合适的驱动程序,直到找到不会导致程序(或系统)失败的驱动程序为止。

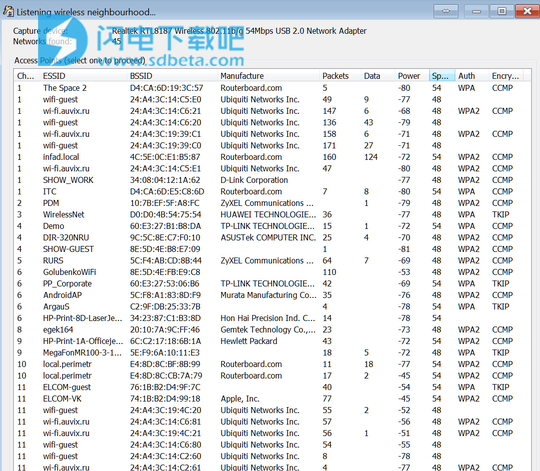

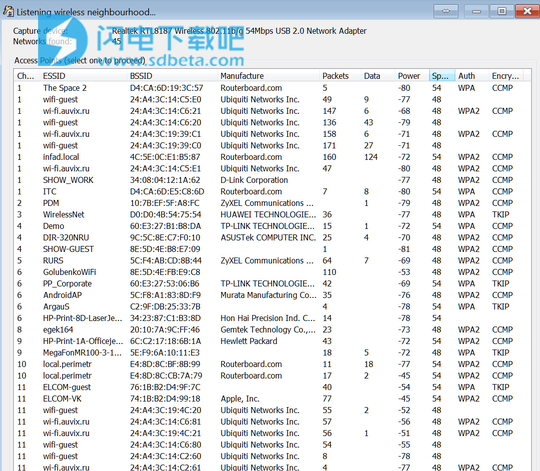

一旦安装了所有驱动程序(适配器驱动程序和NDIS),选择正确的设备(对于AipPCap适配器,通常列为\\。\ airpcap00设备)和通道,然后按[OK]。如果不确定频道,请按[Detect networks](检测网络)按钮,程序将开始监视所有频道。您可以随时按保存以保存可用网络列表:

选择(突出显示)接入点,然后按“使用选定的对象”。 该程序将开始监视选定的频道(而不仅仅是该特定网络!); 您也可以通过按“多个”来一次监视多个通道(程序将按顺序监视所有通道),但是请谨慎使用此选项,因为当程序执行非活动通道的监视时,您可能会错过正确的握手。

选择(突出显示)接入点,然后按“使用选定的对象”。 该程序将开始监视选定的频道(而不仅仅是该特定网络!); 您也可以通过按“多个”来一次监视多个通道(程序将按顺序监视所有通道),但是请谨慎使用此选项,因为当程序执行非活动通道的监视时,您可能会错过正确的握手。

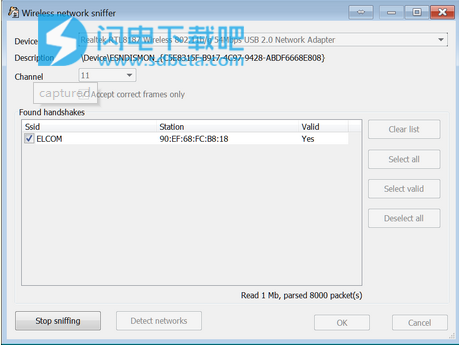

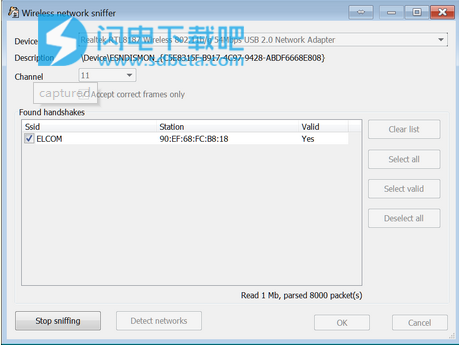

一旦握手包被捕获,它们就会显示在程序中:

握手时,该程序可以同时搜索常用密码和简单密码。只需在握手列表下面选择适当的选项。如果您设置了“使用更深的密码突变”,则EWSA还会将密码突变应用于所有密码签出。这可能会使整体搜索时间增加多达30倍。请注意,搜索是基于字典攻击的。您可以在此处使用首选词典来自定义它。只需用您自己的文件覆盖Popular.dic文件即可。

可以将所有捕获的数据包镜像到pcap文件中(以在第三方软件中进行进一步分析);如果启用了该选项,则将自动启用防止丢失握手数据包的保护。

请注意,只有关闭了“仅接受正确的帧”选项,某些适配器(不幸的是,数量不多)才能正常工作。

获得所需的密码后,请按“停止嗅探”,然后按“确定”,现在就可以进行恢复了。但是请注意,如果您使用的是产品的试用版或标准版,数据包仍会被捕获,但是您将无法导入它们以进行进一步的密码恢复;此功能仅在专业版中可用(有关更多详细信息,请参见未注册版本的限制和注册章节)。

如果没有兼容的AirPCap适配器,则有一些替代方法。 tcpdump是一种常见的数据包嗅探器,它使用户可以拦截和显示TCP / IP以及通过计算机所连接的网络发送或接收的其他数据包。它最初是由在劳伦斯伯克利实验室工作的几个人撰写的;现在已获得许可的免费软件许可分发,并且可以在大多数类似Unix的操作系统上使用。 Windows也有tcpdump的一些端口。

现有数据包嗅探器的示例可以以tcpdump格式导出数据包:airodump-ng,OmniPeek。

捕获的数据应包含来自真实客户端和访问点的完整身份验证握手。请注意,该程序不适用于链接类型为LINKTYPE_ETHERNET的数据包(它们来自有线网络,而不是无线网络)。